SURVEILLANCE DE L’INTÉGRITÉ

Surveiller la fidélité des données, respecter les réglementations

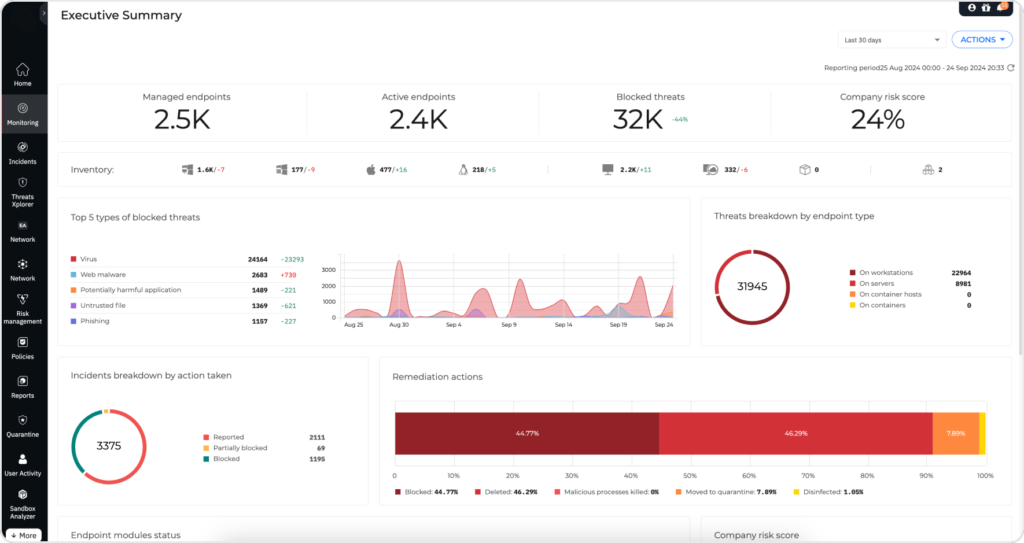

Surveillez les données et les configurations confidentielles et réglementées dans les fichiers, les répertoires et les applications pour garantir leur fidélité et répondre aux normes de conformité avec des cadres tels que PCI DSS, ISO 27001, HIPAA, GDPR et plus encore.

Efficacité opérationnelle maximale

Répondez rapidement et efficacement aux événements de sécurité à l’aide de recommandations exploitables, ce qui réduit le temps et les efforts nécessaires à l’identification des anomalies et élimine la lassitude liée aux alertes. Minimisez l’impact sur les performances tout en soutenant les efforts de gestion du changement et des risques.

Prévenir les événements de sécurité

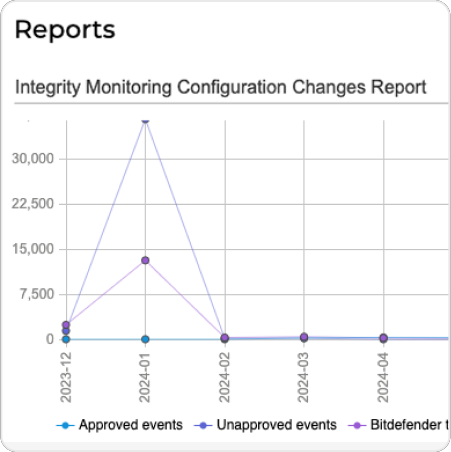

Identifiez en temps réel les modifications de configuration significatives qui peuvent indiquer un incident d’intégrité ou un événement de sécurité, ce qui permet aux équipes de sécurité d’agir contre les activités malveillantes et de prévenir les dommages.

Gagnez en visibilité sur les modifications de configuration non autorisées

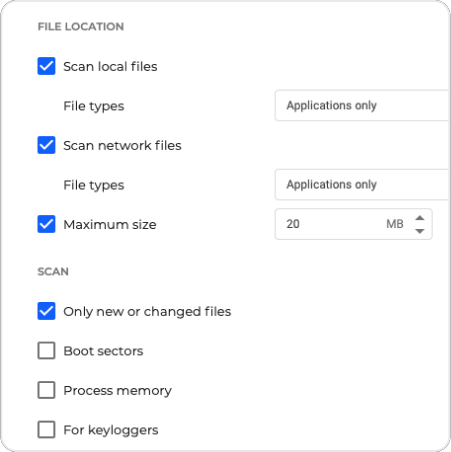

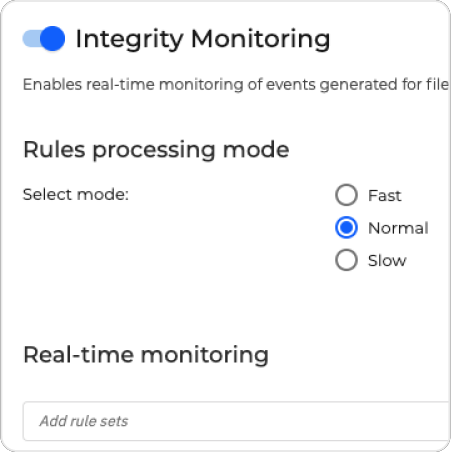

Balayage en temps réel

L’analyse en temps réel offre aux équipes de sécurité une visibilité sur toutes les entités d’un environnement, avec des informations visibles sur la page Événements de surveillance de l’intégrité.

Actions correctives et flexibles

Gagnez en flexibilité dans les réponses en contrôlant les actions à automatiser ou à manuelles en fonction de règles et de recommandations définies, réduisant ainsi la fatigue liée aux alertes.

Surveillance des ensembles de règles

Appliquez certaines règles et ensembles de règles à vos points de terminaison et définissez les zones et les paramètres/entités spécifiques que votre équipe de sécurité souhaite surveiller. Créez des ensembles de règles basés sur n’importe quelles règles pour travailler ensemble comme une seule règle.

Optimisation des performances

Une interface intuitive et des confirmations clés en main réduisent le temps et les efforts consacrés à la configuration.

Pourquoi choisir la surveillance de l’intégrité ?

Surveillance de l’intégrité est une solution corrective prête à l’emploi qui offre plus que la surveillance des fichiers en évaluant les entités (fichiers, répertoires, registre, applications installées, etc.) sur les actifs protégés dans l’ensemble de l’organisation. La solution fournit aux équipes de sécurité des recommandations exploitables pour agir rapidement et efficacement en cas d’événements de sécurité.

Complet

Avec Surveillance de l’intégrité Vos équipes de sécurité bénéficient d’un déploiement facile et d’une configuration rapide pour commencer à identifier rapidement les anomalies. Grâce à des fonctionnalités telles que les réponses automatisées et guidées aux changements, la catégorisation des événements pour identifier rapidement les événements les plus critiques et l’optimisation des performances pour réduire la lassitude liée aux alertes, la réalisation de retours rapides est simplifiée par l’approche de la sécurité d’entreprise en matière de surveillance complète de l’intégrité.

Sensible au contexte

Les équipes de sécurité n’ont pas besoin de trier les modifications approuvées pour trouver l’événement le plus critique. Surveillance de l’intégrité Fournit automatiquement des recommandations exploitables dans leur contexte, afin que les équipes de sécurité disposent des informations dont elles ont besoin pour réagir rapidement à un événement et prévenir les incidents de sécurité.

Sécurité unifiée

Unifiez et rationalisez les solutions de sécurité sous une seule plateforme, y compris la surveillance de l’intégrité, la sécurité des charges de travail des serveurs, la sécurité des conteneurs, la protection des terminaux, la réponse et la détection et la réponse étendues (XDR) pour rassembler l’intelligence des appareils sur votre réseau.

Présentation de la solution de surveillance de l’intégrité

Foire aux questions

De nombreux secteurs ont des cadres réglementaires et des mandats de conformité.

Une solution de surveillance de l’intégrité des fichiers est un élément clé de divers cadres de sécurité, notamment la norme PCI-DSS (Payment Card Industry – Data Security Standard), le Règlement général sur la protection des données (RGPD), la loi HIPAA (Health Insurance Portability and Accountability Act) et le National Institute of Standards and Technology (NIST).

La surveillance de l’intégrité permet de s’assurer que votre organisation respecte les normes de conformité et réglementaires

Une solution de surveillance de l’intégrité des fichiers (FIM) est un élément fondamental de la hiérarchie des contrôles de la plate-forme de protection des charges de travail cloud (CWPP) de Gartner pour l’assurance de l’intégrité du système.

Une solution FIM est un élément essentiel de la sécurité des charges de travail cloud et de la posture d’une pile de sécurité.

Oui, la surveillance de l’intégrité est fournie avec un paramètre de conservation des données par défaut de 7 jours. Les cadres réglementaires exigent souvent des durées de conservation des données plus longues. MyCyberIQ propose une option complémentaire de conservation des données pour stocker vos événements pour :

- 90 jours

- 180 jours

- 1 an

Spécifications / Configuration système requise

Les modules et les fonctionnalités sont disponibles sur toutes les versions des systèmes d’exploitation pris en charge, en fonction de chaque type de point de terminaison (Windows, Linux ou macOS).

Minimum : processeur monocœur 2,4 GHz Recommandé : processeur multicœur Intel Xeon 1,86 GHz ou plus rapide

Mémoire : RAM libre minimale : 512 Mo RAM libre recommandée : 1 Go Espace disque dur : 1,5 Go d’espace libre sur le disque dur

Control Center est fourni sous la forme d’une appliance virtuelle et est disponible dans les formats suivants :

OVA (compatible avec VMware vSphere, View)

XVA (compatible avec Citrix XenServer, XenDesktop, VDI-in-a-Box)

VHD (compatible avec Microsoft Hyper-V)

La prise en charge d’autres formats et plates-formes de virtualisation peut être fournie sur demande.